Dans un contexte de transformation digitale, les enjeux de sécurité des données sont considérables. Ce qui d’un côté s’impose comme une nécessité de modernisation, un avantage compétitif ou une caractéristique du développement économique apparaît aussi comme une source de vulnérabilité si les systèmes et les données ne sont pas bien protégés.

La sécurité occupe une place décisive dans toutes les activités de levées de fonds ou d’investissements. Sans elle, des incidents majeurs pourraient impacter les gestionnaires d’actifs et leurs activités.

De nouveaux risques menacent la sécurité des données

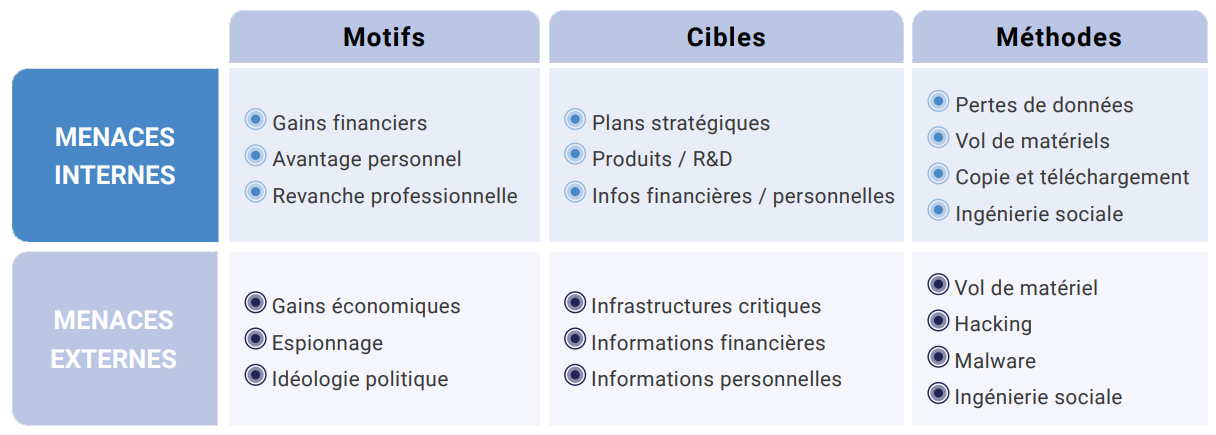

Dans un contexte où les menaces sont en progression constante, le risque d’atteinte aux données est quasi-permanent et les exigences réglementaires de plus en plus strictes : injection de virus, vols de données clients, intrusions, augmentation des attaques liées au télétravail (crise Covid-19), espionnage industriel…

Selon un rapport du Forum économique mondial, le risque cyber est celui qui a le plus augmenté avec la crise de la Covid-19 et l’essor du commerce en ligne. Il est estimé à 6 000 Md$ en 2021. Ce chiffre devrait atteindre 10 500 Md$ en 2025, soit une croissance de près de 15 % par an 5. Il y a eu en moyenne 270 attaques par organisation en 2021, soit une augmentation de 31 % par rapport à 2020.

Les acteurs de l’investissement alternatifs doivent protéger plusieurs typologies de données :

- Données liées aux investisseurs : données personnelles, documents KYC, transactions, valorisation, détention, montant engagé et investi dans chaque fonds et chaque portefeuille,

- Données sur la société de gestion et les fonds sous gestion,

- Données sur le portefeuille : deals en cours, sociétés achetées, fonds investis, cashflow investis, valorisation, KPI du portefeuille…

- Données sur les performances du fond et du portefeuille,

- Données personnelles des gestionnaires de fonds, données carried…

Nos conseils pour sécuriser vos données

Toutes les données, structurées ou non, doivent être sécurisées. Il est conseillé de :

- Faire appliquer une politique de sécurisation globale au niveau des SI qu’ils soient Front, Middle ou Back,

- Instaurer la codification de la classification au niveau de chaque typologie de donnée,

- Exclure les données très sensibles de la plateforme en anonymisant, pseudonymisant ou chiffrant les données,

- Définir une politique stricte de classification des données en fonction des contraintes réglementaires et des sensibilités des métiers aux données personnelles.

Les challenges à relever pour les entreprises

Les challenges des acteurs de l’investissement alternatifs en matière de cybersécurité :

- Auditer et mettre en place les règles de transformation des données (data linéage) : connaître l’origine et les usages de la donnée, définir les règles et le cycle de vie.

- Authentifier : être en mesure de géolocaliser les données, s’assurer de la sécurité des données transmises par le fournisseur, garantir la disponibilité du service.

- Protéger les données : mise en conformité avec le RGPD en protégeant les données sensibles, définir et gérer les habilitations et les délais de conservation des données.

- Gérer les autorisations : gestion du consentement et droit à l’oubli, data masking et anonymisation.

Les caractéristiques d’une gestion des accès optimale

Une gestion des accès optimale doit être :

- Simple et compréhensible avec une vision des utilisateurs et des usages apportés par un outil « user- friendly »,

- Intégrée de façon transverse au niveau de la plateforme data puis spécifiquement pour chaque nouvelle application,

- Automatisée dès que possible,

- Déléguée aux métiers et équipes fonctionnelles,

- Régulée par une définition adéquate des droits d’accès et de la traçabilité.

La sécurisation du transfert et du stockage de données

Deux risques en particulier concernent les gestionnaires d’actifs : le transfert des données et les solutions de stockage « en nuage ». De nombreuses entreprises choisissent d’héberger leurs outils dans le cloud qui devient désormais la norme et l’avenir de l’informatique. Le marché du cloud est en pleine expansion (nouveaux produits, feuilles de route éditeurs chargées, fusions/ acquisitions, partenariats, etc).

Lors de la sélection des prestataires de services informatiques tiers, il est important d’obtenir des informations détaillées sur leurs programmes de sécurité : accès aux données, localisation (pays de la juridiction compétente), droit d’audit, aspects techniques de l’infrastructure et mesures prises par le prestataire pour assurer l’intégrité et la sécurité de ces données, etc.

Le cloud pour répondre aux besoins de la DSI et des métiers.

Selon une étude Gartner, 80 % des entreprises auront fermé leurs centres de données traditionnels d’ici 2025. Cette statistique démontre que la construction d’architectures dans le cloud se généralise. Cette tendance se confirme en étudiant le marché des fournisseurs cloud qui est très dynamique et en constante évolution. Il offre une grande variété de solutions et de catalogues de services.

Il y a plusieurs raisons à ce succès grandissant. Les solutions cloud donnent la possibilité aux entreprises de dimensionner les capacités de leurs plateformes en fonction de leurs cas d’usage, ce qui offre une grande flexibilité et une agilité sans limite. Toutes les phases de tests sont exemptées d’investissements lourds et risqués en matériels on-premise et s’en trouvent donc grandement facilitées. Il n’y a plus de nécessité à acquérir du matériel coûteux pour le tester. Il en est de même pour la scalabilité et la modularité de la plateforme qui pourront être adaptées à chaque cas d’usage, en adaptant les architectures, les SLA, etc.

Par ailleurs, la différenciation entre le stockage et les services cloud apporte une grande maîtrise des coûts. Dans le cas où vos cas d’usage impliquent des parties prenantes basées dans des lieux géographiques éloignés, l’utilisation des services cloud permet de construire une architecture distribuée qui va pouvoir rapprocher le workload des utilisateurs et réduire la latence. L’efficacité, la scalabilité et la rapidité qui en résultent permettent de favoriser le taux d’adoption des utilisateurs finaux et de sécuriser le ROI du projet.

Les fournisseurs de solution cloud prennent en charge la conformité. Les socles techniques offerts par les opérateurs cloud répondent à de nombreux prérequis. Il est possible de concevoir une solution dans un réceptacle disposant déjà d’un niveau de conformité et de sécurité à jour. Les fournisseurs assurent la sécurité des plateformes et la mise en conformité en fonction de l’évolution de la réglementation sur les données. C’est autant de temps, de processus et de budget allégés.

Conclusion

La cybersécurité, la sécurisation des données et le respect des données personnelles sont des sujets d’une importante capitale pour les gestionnaires d’actifs, les investisseurs et les administrateurs de fonds. Pour assurer au mieux la sécurité de ses données, chaque organisation doit avant tout informer et sensibiliser ses collaborateurs à ces risques, leurs sources, leurs impacts potentiels et leur donner les moyens de les identifier et de les écarter. Cela passe par l’organisation d’atelier, de formations internes avec la collaboration de la DSI ou en étant accompagné d’un cabinet spécialisé, comme AssetValue Consulting.